Piratería informática y los barcos sin capitán

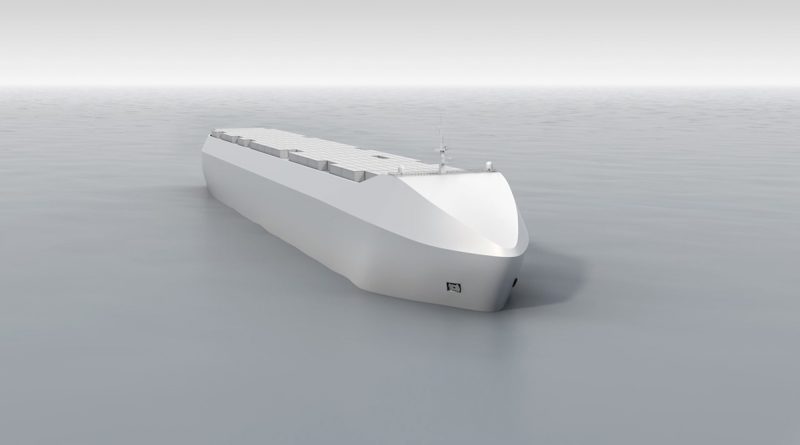

Publicábamos recientemente un artículo sobre el proyecto Mayflower de IBM. Un buque se dispone a cruzar el Atlántico sin ningún humano a bordo. Y no se trata de dejarlo zarpar desde un puerto con el timón trincado y la esperanza de que arribe al punto esperado. El capitán cibernético del Mayflower es capaz de tomar decisiones “inteligentes” según la información que le reportan sus serviolas electrónicos. ¿Qué parámetros morales moverán su corazón de metal? ¿Qué leyes va a cumplir? No olvidemos esto nunca: hasta hoy las máquinas no ejecutan ninguna acción que previamente no hayamos programado los humanos; órdenes que las máquinas no pueden dejar de cumplir con fidelidad perruna.

¿Caben en el futuro máquinas que cuestionen las órdenes que reciban, capaces de tomar decisiones opuestas a las instrucciones que recibieron? Sí y no. Podemos programar a una máquina para que aprenda, para que en el futuro tome la decisión B si verifica que la decisión A no le llevó ayer a su objetivo. Podemos programarla para que tenga miedo y evite el peligro; y luego, al ordenarle navegar en la tempestad, ver como se niega. Pero no lo olvidemos nunca: somos sus dioses creadores, y cada línea del código que llaman alma es nuestra responsabilidad… incluyendo las líneas que le permiten reescribir su programa.

Pero hoy queremos abundar en otro tema. A nadie es ajeno el problema de la seguridad informática, que afecta desde las APPs que descargamos en nuestro móvil a los superordenadores que emplean banca, militares, hospitales… Publicamos en Instagram fotos de nuestras vacaciones, informando a los maleantes de que no estamos en casa. Oh, que página más chula, me ofrece videos de gatitos. Voy a registrarme. Emplearé el mismo password que uso en Amazon y Paypal, así no me olvido. Estos ataques reciben el nombre de ingenería social, y aunque parecen triviales, miles de personas caen en ello cada día. Descargamos alegremente aplicaciones para el móvil… y luego, por supuesto, les damos todos los permisos que piden. El 2015 un grupo de hackers robó la base de datos de Ashley Madison, red social especializada en la amistad con derecho a roce, y pide un rescate que deja chiquito a los piratas del Caribe. Al cabo de dos días miles de cuentas son reveladas.

No creo que necesitemos más ejemplos. Cualquier experto en seguridad le dirá que una vez que algo abandona su ordenador debe considerarse como potencialmente público, y como tal puede aparecer en páginas indeseables. Tampoco vamos a dedicar el tema de hoy a la seguridad informática. Póngase un antivirus y cuide las fotos que publica. Solamente quería dejar constancia de que la red no es segura.

¿Es una buena idea entonces enviar barcos sin supervisión humana, aunque fuera un vigilante de seguridad? Vamos a intentar reflexionar un poco. Podemos dividir los barcos que navegan sin humanos en dos grupos. Primero, los teledirigidos, es decir, con un capitán, sí, pero lejos de la mar. Ya en 1906 Torres Quevedo dirigió un bote por radio en el puerto de Bilbao. Un ejemplo actual serían los terribles aviones Predator, dirigidos como si se tratara de un videojuego. A efectos de seguridad es relevante recordar que en su día su sistema operativo fue Windows XP…. Y que se decidió migrar a LINUX cuando toda la flota se vio inmovilizada por un ataque informático.

Otro caso son los barcos “inteligentes”, que a partir de una serie de reglas toman decisiones y no necesitan supervisión inmediata desde tierra. Un ejemplo serían los coches autónomos. En la realidad se tiende a un sistema mixto. Los buques teledirigidos suelen tener programadas decisiones de emergencia en caso de perder la conexión o detectar un abordaje inminente; y los autónomos, la posibilidad de que un humano tome los mandos.

Visto esto vamos a dar un breve repaso a algunos de los ataques más comunes:

A las comunicaciones:

- GARBAGE IN / GARBAGE OUT (Datos corruptos): Imaginemos un buque con un rumbo prefijado que reporta regularmente a su base su posición. No es necesario cambiar sus órdenes: basta que el GPS le envíe una posición equivocada. El capitán de metal estará seguro de seguir su rumbo cuando va hacia otro puerto. ¿Es esto posible? Recordemos que hasta 2002 el Departamento de Defensa de los EEUU degradaba del orden de 150 metros la señal (Disponibilidad Selectiva S/A). Afirma el amigo americano haber eliminado este error desde el 2002, largo ha llovido, pero quod erat demonstrandum, el botón rojo puede aún estar ahí.

- Bloqueo: El precio comercial de un inhibidor de frecuencias anda por los 500 euros. No solo es un accesorio imprescindible en cualquier coche blindado (evita que se detonen explosivos por control remoto). En determinados clubs selectos se ofrecen salas donde no serás molestado por el móvil, tanto para el solaz de los socios como para garantizar la confidencialidad de los off the record.

Otra posibilidad es DOS (Deny Of Service). Consiste en saturar con peticiones a un servidor hasta que no tenga tiempo de procesarlas, disolviendo las reales entre un mar de falsas. Un ejemplo fueron los ataques de los llamados Anonymous contra la Guardia Civil durante el llamado procés.

A los datos:

- Man-in-the-middle: Alfa cree estar hablando con Charlie. Sin embargo, realmente está hablando con Bravo… que transmite (o modifica) la comunicación a Charlie. ¿Le parece raro? En una Internet que se basa en el salto de nodo en nodo, piense cuán fácil puede ser.

- Troyano: programa informático que hace algo más de lo que esperamos de él. Recordemos que la mayoría de los sistemas se basan en modelos operativos comerciales. Toda máquina conectada a internet debe tener abierto, necesariamente, lo que técnicamente se conoce como “puerto”. De otra manera no podría enviar ni recibir datos. Es muy difícil saber si unas cuantas líneas de código malicioso interfieren en esto.

La doctrina militar viene a llamar a esto “Guerra 4.0”. Las balas están más pasadas de moda que los pantalones de campana. Es mucho más agresivo para la economía rival enviar virus, informáticos o coronados, u oleadas de migrantes en pateras. Recordemos las bien conocidas interferencias rusas en las últimas elecciones americanas, reveladas en las páginas interiores de los periódicos mientras la postverdad seguía en titulares. Desde la marcha de Grant sobre el Missisipi la población civil pasa a ser objetivo militar directo. En el futuro Ceros y Unos serán soldados más temibles que Rambo.

Hasta aquí espero haber sembrado algo de buen miedo en los lectores. Podría seguir. Pero creo que es mucho más interesante pasar a modo constructivo, y tratar de proponer medidas para evitar estos ataques.

- Apoyarse en la tecnología militar: Los Gobiernos deben comprender la importancia crítica de las comunicaciones navales, y poner todos los recursos que en su día se usaron en la investigación militar a disposición de la construcción naval y la navegación. Las marinas de guerra están muy avanzadas en el tema de la seguridad de las comunicaciones, y no olvidemos que España es una nación importante en este segmento.

- Uno de los motivos por el que las grandes empresas automovilísticas se muestran reacias a comercializar coches autónomos, que ya son una realidad tecnológica, es el tema legal. En caso de accidente… ¿Quién es el culpable? ¿El fabricante? ¿El programador? ¿La empresa de software? Está naciendo una nueva disciplina legislativa que podríamos llamar Ciberderecho. Todas las iniciativas para que se formalice a nivel internacional serán pocas.

- Que quede claro: tras los grandes superordenadores, en los sistemas más críticos, siempre hay un humano. Durante la comida de navidad, mientras se atraganta usted con las uvas, personas verifican que los sistemas siguen su proceso como es debido. Aunque parezca mentira, aquí y no en los hackers está el ataque informático más temible y destructivo. El chantaje, soborno y la amenaza, así como la ingeniería social (eufemismo para el engaño, el fraude y la estafa) son las mejores formas de entrar en un sistema. El barco cibernético debe tener una tripulación, aún en la distancia, y esta tripulación debe a su vez responder ante un capitán. Si el capitán faltara a su deber, llegamos a aquello de ¿Quis custodiet ipsos custodes? Conformémonos con algo positivo: una máquina bien programada siempre le será fiel. Siempre.

Fuente : El Naucher